La crescente diffusione delle minacce informatiche impone alle aziende di dotarsi delle soluzioni di sicurezza più adeguate, ma spesso le organizzazioni non sono strutturate per poterle gestire: non hanno le persone, le competenze o il tempo per poterlo fare.

MANAGED SECURITY SERVICES

Allo stesso tempo gli incidenti informatici sono sempre più frequenti e la loro rilevazione è tutt’altro che semplice. Le informazioni prodotte dai sistemi di protezione devono essere lette, interpretate e gestite. Ma per una loro efficace comprensione e per una loro sintesi è necessario dotarsi di sistemi in grado di correlare, filtrare ed estrarre le informazioni più significative. Tutto questo normalmente va al di là delle competenze del personale aziendale.

Inoltre la maggior parte degli standard di conformità del settore IT richiede alle organizzazioni di eseguire test di sicurezza su base regolare, ma analizzare i vari componenti di rete, i sistemi e le applicazioni che compongono l’infrastruttura aziendale può essere estremamente impegnativo e dispendioso in termini di tempo e risorse.

NovaNext fornisce una serie completa di servizi gestiti in grado di rispondere a queste necessità.

Network Security Device Management

Network Security Management

L’infrastruttura di rete potrebbe essere gestita da politiche di protezione complesse e qualsiasi configurazione errata potrebbe rendere la rete vulnerabile a minacce e a non conformità normative.

Il servizio di Network Security Device Management prevede la gestione remota degli apparati di sicurezza installati all’interno dell’infrastruttura del Cliente.

I nostri tecnici sono in grado di intervenire tempestivamente da remoto per far fronte a qualsiasi richiesta di:

- Aggiunta o modifica sugli apparati di sicurezza dei principali vendor;

- Aggiornamento remoto degli apparati per garantirne sicurezza ed efficienza.

In questo modo il Cliente può mantenere un livello di protezione elevato senza avere le competenze interne per la gestione degli apparati di sicurezza o le risorse per svolgere le attività essenziali di difesa della rete.

Questo servizio coniuga un’assistenza globale basata sull’esperienza consolidata nell’ambito della sicurezza con una maggiore affidabilità dei sistemi e maggiore produttività, anche su reti aziendali complesse.

SOC (Security Operation Center)

SOC (Security Operation Center)

Il Security Operation Center è un centro operativo in grado di gestire in tempo reale eventuali incidenti di sicurezza. Il SOC adotta un approccio “vendor independent”, soddisfacendo i requisiti di sicurezza espressi dai singoli Clienti. È gestito da personale con significative esperienze su temi di networking/security/sistemi operativi in contesti Enterprise.

Mediante la centralizzazione dei sistemi di supervisione e monitoraggio dell’infrastruttura di sicurezza si ottengono:

- Una maggiore tempestività di intervento a fronte di incidenti di sicurezza;

- Una riduzione dei livelli di rischio e una riduzione dei danni derivanti da incidenti o crisi di natura informatica.

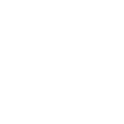

Dal punto di vista operativo il servizio prevede che i log degli apparati di sicurezza del Cliente vengano convogliati verso il SIEM di nuova generazione di NovaNext che:

- Analizza e correla in tempo reale le interazioni tra utenti, sistemi, applicazioni, indirizzi IP e flussi di dati;

- Rileva le reali minacce presenti all’interno della rete del Cliente;

- Intercetta in modo rapido, accurato ed efficiente tentativi di attacco, frode e compromissione dei dati aziendali.

I tempi necessari per l’attivazione del servizio e per le attività di tuning sono estremamente ridotte.

Una volta a regime eventuali violazioni vengono prontamente comunicate al Cliente, che è supportato anche nella messa in pratica delle contromisure necessarie.

Breach & Attack Simulation

Breach & Attack Simulation

Il servizio di Breach & Attack Simulation consente ai Clienti di:

- Simulare in modo continuo l’intero ciclo di attacco contro l’infrastruttura aziendale;

- Utilizzare agenti software, macchine virtuali e altri mezzi che permettono di analizzare i diversi vettori di attacco;

- Svincolarsi dal dover eseguire i test direttamente sulle macchine in produzione.

In questo modo vengono condotti dei test continui e coerenti a rischio limitato che permettono di rilevare le lacune esistenti nella postura di sicurezza aziendale. Inoltre i vettori di attacco vengono aggiornati di frequente per includere nuove vulnerabilità, modelli di attacco e file dannosi per mantenere le simulazioni il più reali possibile.

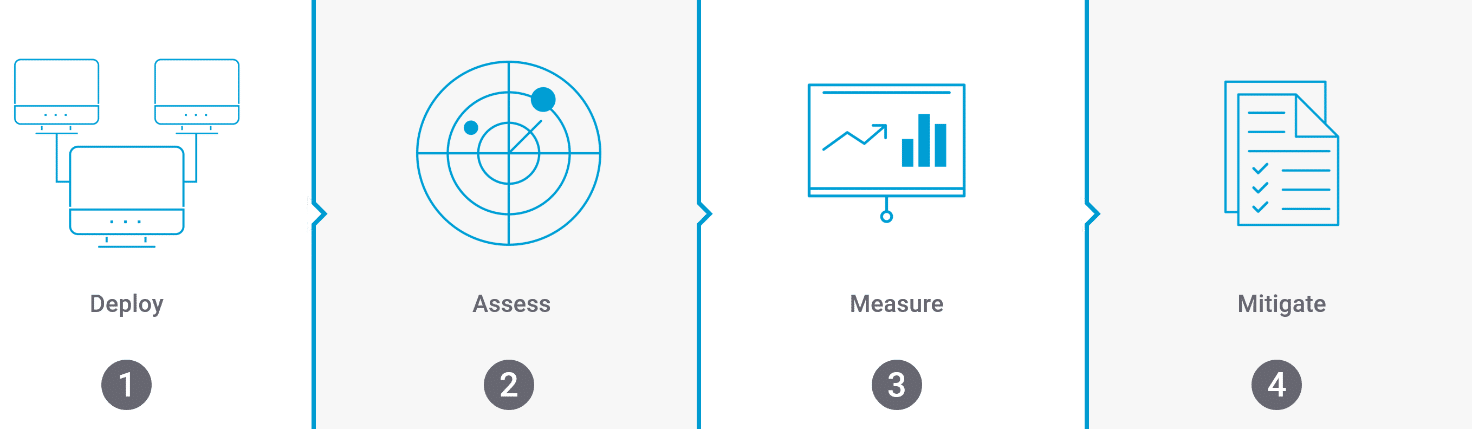

Il processo si sviluppa in 4 fasi:

- Installazione e configurazione della soluzione software;

- Identificazione delle lacune di sicurezza in tempo reale;

- Indicazione del livello di rischio delle lacune rivelate;

- Indicazione delle contromisure specifiche.

Come risultato si ottiene un monitoraggio continuo e un audit (in near-real time) che permette di:

- Individuare tempestivamente problematiche di sicurezza;

- Indicare proattivamente le modifiche da applicare agli apparati di security per migliorare la postura di sicurezza aziendale.

Attraverso una console semplice ma completa è possibile tenere sotto controllo il livello di protezione dei singoli vettori di attacco ed individuare le modifiche necessarie da apportare ai propri dispositivi per migliorare la sicurezza aziendale.