Blog

Cloud networking e data center guidano l’innovazione aziendale

Le aziende moderne si affidano a infrastrutture IT sempre più complesse per gestire applicazioni critiche, piattaforme di collaborazione e analisi dati in tempo reale. [...]

17 Marzo 2025

Breach and Attack Simulation per testare le difese negli Smart Building

La digitalizzazione ha reso gli Smart Building più intelligenti e sostenibili, ma anche vulnerabili a minacce informatiche sempre più sofisticate [...]

19 Febbraio 2025

Reti intelligenti e automazione proattiva per edifici connessi

Le reti moderne non si limitano più a trasportare dati. L’aumento esponenziale dei dispositivi connessi e la crescita dell’IoT hanno reso necessaria una trasformazione radicale nell’architettura delle infrastrutture digitali. [...]

11 Febbraio 2025

AI e networking rendono gli Smart Building efficienti e sostenibili

L’intelligenza artificiale (AI) è la chiave per trasformare gli Smart Building in ecosistemi completamente adattivi e intelligenti. Integrata con reti avanzate [...]

29 Gennaio 2025

Networking e Smart Building: soluzioni intelligenti per connettività e sicurezza

Le reti moderne sono il cuore tecnologico degli Smart Building, garantendo la comunicazione tra dispositivi IoT, applicazioni critiche e piattaforme di gestione. [...]

17 Gennaio 2025

Edifici a zero emissioni: gli Smart Building nella transizione ecologica

Il settore edilizio è responsabile del 40% del consumo energetico globale e contribuisce per circa il 33% delle emissioni di gas serra, secondo l’Agenzia Internazionale dell’Energia (IEA). Con l’Unione Europea che impone edifici a emissioni zero entro il 2030 [...]

10 Dicembre 2024

Dal cloud all’edge i Micro Data Center ridisegnano la trasformazione digitale

Nel panorama IT odierno, le aziende cercano soluzioni che combinino efficienza, rapidità e flessibilità per rispondere all’aumento della domanda di elaborazione dati, in particolare per le applicazioni IoT e di intelligenza artificiale. [...]

29 Novembre 2024

I primi step per rendere smart il tuo edificio

La trasformazione di un edificio in uno smart building non è solo un investimento in tecnologia, ma un'opportunità per ottenere vantaggi concreti come efficienza energetica, riduzione dei costi operativi e un miglioramento del comfort per chi vive e lavora nell'edificio. [...]

14 Novembre 2024

Smart Readiness Indicator: come valutare la sostenibilità di un edificio

La trasformazione degli edifici in smart building è un pilastro della sostenibilità moderna. Lo Smart Readiness Indicator (SRI), introdotto dalla Commissione Europea, permette di valutare quanto un edificio sia pronto a integrarsi con tecnologie intelligenti che migliorano l’efficienza, il comfort e la sicurezza. [...]

6 Novembre 2024

Data center del futuro: AI, efficienza e sostenibilità

Con l’evoluzione tecnologica in continua accelerazione, i data center si trovano ad affrontare sfide senza precedenti. L’avvento dell’intelligenza artificiale (AI) e delle applicazioni ad alta densità ha portato a un aumento significativo della domanda di potenza di calcolo. [...]

17 Ottobre 2024

DCIM: la chiave per data center sostenibili nell’era dell’Edge Computing

Nel cuore pulsante dell'economia digitale, i data center stanno affrontando una trasformazione senza precedenti. L'avvento dell'edge computing, l'esplosione dei dispositivi IoT e la crescente domanda di elaborazione dati in tempo reale stanno ridisegnando il panorama tecnologico. [...]

11 Settembre 2024

Smart Mobility: tre modi in cui migliora la sicurezza dei cittadini

Gli obiettivi climatici e di sicurezza sono una delle grandi spinte alla digitalizzazione dell’ecosistema della mobilità, in cui la raccolta e l’analisi dei dati finalizzate all’offerta di servizi ha bisogno di connettività avanzata. [...]

27 Agosto 2024

Vantaggi dei data center in container per le esigenze dinamiche delle aziende

Nel panorama tecnologico contemporaneo, caratterizzato da un'evoluzione rapida e costante, l'agilità e la velocità di implementazione delle infrastrutture IT sono diventate essenziali. I data center modulari in container offerti da Schneider Electric rappresentano una soluzione rivoluzionaria [...]

10 Giugno 2024

4 Modi per Ridurre il Consumo Energetico con il 5G

Con l'arrivo del 5G, assistiamo a una rivoluzione nelle infrastrutture di comunicazione che porta con sé un potenziale enorme anche per l'efficientamento energetico. Questa nuova tecnologia di rete mobile, caratterizzata da una larghezza di banda elevata, bassa latenza e alta densità di connessione, [...]

29 Maggio 2024

Nuova area demo NovaNext: soluzioni Smart Building integrate con tecnologie Cisco

I lavori di adeguamento degli uffici del secondo piano della sede NovaNext di Rivoli sono l’occasione per valutare l’inserimento di alcune tecnologie innovative per la realizzazione di impianti smart e aree dimostrative di questi casi d’uso:

8 Maggio 2024

SOC as a service: come funziona e quando conviene?

Il concetto di cyber security come servizio sta guadagnando spazio nel panorama produttivo, con declinazioni sempre più evolute. [...]

6 Maggio 2024

SOAR, la sicurezza IT è un fatto di orchestration, automation and response

Gli attacchi informatici sono sempre più dinamici e sofisticati, al punto che le organizzazioni spesso adottano prodotti ad hoc per affrontare minacce specifiche. [...]

8 Aprile 2024

Managed security services, come mettere d’accordo sicurezza e business

Come fare fronte alle esigenze di garantire la cyber security in un panorama in cui la complessità obbliga ad adottare nuovi strumenti e tecnologie? [...]

17 Marzo 2024

Smart Water Grid: come utilizzare il 5g per gli impianti idrici

In un'era dove la sostenibilità ambientale si intreccia con l'innovazione tecnologica, il 5G si rivela essere un alleato fondamentale per una gestione più efficiente e sostenibile delle risorse idriche. [...]

6 Marzo 2024

5G e IoT al servizio delle persone, tra sanità e servizi pubblici

In un mondo in cui l’Internet of Things (IoT) può connettere qualsiasi oggetto, la Sanità e i servizi pubblici (Utility) sono tra i settori che maggiormente possono trarre beneficio e giovare di una trasformazione positiva in termini di modello di business, qualità dell’offerta ed esperienza dell’utente finale. [...]

3 Febbraio 2024

Come il 5G migliora la cybersecurity nell’IoT

I vantaggi della rete 5G si esprimono anche nella possibilità di sviluppare in modo più efficiente le applicazioni verticali. In ambito IoT (Internet of Things) il 5G rappresenta un cambio di passo perché è in grado di supportare una densità nettamente maggiore di connessioni [...]

1 Febbraio 2024

Smart agriculture: come le tecnologie emergenti migliorano il farming

Con la diffusione delle tecnologie digitali, anche l’agricoltura è diventata un’attività produttiva ad alto contenuto di innovazione: si parla di smart agriculture, con applicazioni quali lo smart farming, l’automazione e l’agricoltura di precisione. [...]

26 Gennaio 2024

Verso le comunità energetiche: cosa sono e come realizzarle

Vale 2,2 miliardi di euro la misura del PNRR sulle comunità energetiche. I finanziamenti – questa la novità arrivata alla fine dell’anno – potranno essere concessi a fondo perduto grazie al via libera della Commissione Europea ottenuto dal governo italiano. [...]

6 Dicembre 2023

5G e Smart Utilities: NovaNext per lo Smart Connected Everything

Portando connettività e intelligenza negli oggetti, l’Internet of Things (IoT) ha il potenziale di accelerare la trasformazione digitale delle aziende e delle Pubbliche Amministrazioni (PA). [...]

30 Novembre 2023

Reti 5G e Smart City, verso la città connessa

Le risorse messe a disposizione dal PNRR possono contribuire a dare uno sprint alla realizzazione di un ecosistema di Smart City in Italia. Per raggiungere quest’obiettivo – ambizioso, ma certamente realizzabile - occorre azionare tre leve di sviluppo: i progetti, le competenze e la connettività 5G. [...]

24 Giugno 2023

Smart transport, come il 5G riscrive il futuro della mobilità

Secondo un recente studio di Research and Markets, dal 2021 al 2026 governi e imprese di tutto il mondo spenderanno il 10% in più ogni anno per tecnologie di smart transport e ITS (Intelligent Transportation System). [...]

13 Aprile 2023

5G Network, i vantaggi per la connessione di siti fissi e temporanei

Quando parliamo di “5G network” facciamo riferimento a una tecnologia in grado di garantire velocità di trasferimento dei dati fino a 10 Gbps (100 volte più del 4G), latenza ridotta a 1-10 millisecondi e gestione di un’altissima densità di oggetti [...]

20 Gennaio 2023

Smart Retail, 4 scenari abilitati dal 5G

Il 5G apre nuovi scenari per il mondo Retail. La connettività mobile di ultima generazione, infatti, permette di attivare velocemente servizi innovativi, con l’obiettivo di far vivere ai clienti esperienze personalizzate e immersive, ovunque. [...]

2 Dicembre 2022

Tecnologia 5G, quali sono i benefici per le aziende?

La tecnologia 5G è considerata una vera e propria rivoluzione nel campo delle comunicazioni mobili, in grado di rendere la connettività ultraveloce, misurabile in Gigabit anziché Megabit. [...]

11 Novembre 2022

Migrazione dei sistemi legacy: cos’è e come si fa

Migrazione, cloud, sistemi legacy. Ci sono tante parole che un’azienda può incontrare quando progetta di modificare la propria infrastruttura informatica. [...]

30 Giugno 2022

Hybrid working, perché ottimizza le performance aziendali

Ormai non ci sono più dubbi: l’hybrid working sarà la modalità di lavoro del nostro futuro. L’ufficio come lo abbiamo sempre concepito perderà i suoi confini fisici [...]

25 Marzo 2022

SD WAN: come gestire la complessità di un progetto

Il collegamento tra le persone e i sistemi digitali interni all’azienda è un fattore abilitante per qualsiasi tipo di attività produttiva o erogazione di servizi. [...]

17 Febbraio 2022

Cyber sicurezza industriale, linee guida per la protezione degli impianti

Il processo di digitalizzazione che sta interessando le attività produttive ha acceso i riflettori sui rischi legati agli incidenti di sicurezza informatica e al conseguente danno economico [...]

4 Gennaio 2022

Garantire la sicurezza wireless in 4 mosse

I collegamenti wireless consentono di aumentare la produttività, abilitare il lavoro in mobilità e fornire strumenti versatili a dipendenti, clienti e fornitori. [...]

8 Dicembre 2021

Mappare gli asset informatici: perché farlo subito

Conoscere gli asset informatici serve per proteggerli ma non solo. Una visibilità articolata e aggiornata degli asset informatici è certamente la premessa per garantirne la sicurezza [...]

17 Luglio 2021

Data breach management: come farlo al meglio, tra policy e procedure

Sgombriamo subito il campo da equivoci: l’idea di preparare un piano di data breach management non è dettata da un atteggiamento pessimista. [...]

27 Aprile 2021

Network security assessment, come farlo bene

Non c’è sicurezza se non partendo dalla rete. La fase di network security assessment è un passaggio fondamentale nella messa in sicurezza delle infrastrutture IT [...]

25 Marzo 2021

Sistemi ICS e sicurezza: 3 strategie che funzionano

Addio alla distinzione tra IT e OT. Con la diffusione dei sistemi ICS (Industrial Control System) la distanza tra la sfera digitale e quella più tradizionalmente riferita al settore operativo [...]

17 Febbraio 2021

Cos’è l’analisi forense e perché è importante usarla

Fino a qualche anno fa, gli esperti di analisi forense erano ricercati soltanto da forze di polizia e autorità giudiziarie. [...]

12 Febbraio 2021

Simulazione di attacco: testa l’effettivo livello di sicurezza con NovaNext

È uno dei primi passi per la definizione di una strategia di cyber security organica a livello aziendale: la simulazione di attacco, o penetration test [...]

3 Febbraio 2021

Digital workspace e smart working: una roadmap per ripensare il lavoro

Un percorso strutturato verso il digital workspace e lo smart working, capace di superare la logica emergenziale che ha caratterizzato gli ultimi mesi [...]

22 Gennaio 2021

Sicurezza dei dati: quali sono le misure da adottare?

Garantire la sicurezza dei dati, che rappresentano uno dei principali asset delle imprese, è un interesse prioritario delle organizzazioni e un preciso impegno dell’IT. [...]

11 Gennaio 2021

Security awareness training: cosa serve per una formazione efficace

La formazione, capace di aumentare la consapevolezza dei dipendenti attraverso un percorso di security awareness, è un fattore indispensabile per garantire la sicurezza informatica di qualunque organizzazione perché [...]

9 Dicembre 2020

Open source intelligence: I benefici per la sicurezza dal monitoraggio delle fonti aperte

Non è un aspetto molto conosciuto della cyber security, ma per gli addetti ai lavori l’Open Source Intelligence sta acquisendo un valore sempre più elevato in chiave di prevenzione degli attacchi informatici alle aziende. [...]

4 Dicembre 2020

Sicurezza delle reti informatiche: 8 strumenti indispensabili

La sicurezza delle reti informatiche è nei pensieri dei CIO italiani, come conferma un’indagine IDC dalla quale emerge che più del 40% delle aziende con oltre 50 addetti [...]

26 Novembre 2020

Cos’è la collaborazione cognitiva e come aumenta la produttività

La collaborazione cognitiva può aiutare a rendere più intelligenti e produttivi i nuovi modi di lavorare che hanno visto una grande accelerazione grazie al remote working. [...]

16 Novembre 2020

ISMS: a cosa serve e come va strutturato?

L’ISMS (Information Security Management System) può rappresentare un importante supporto per le organizzazioni che vogliono identificare le misure tecnologiche [...]

10 Novembre 2020

Cyber security awareness: perché bisogna formare il personale

La formazione cyber security sta diventando una delle principali priorità delle aziende, come conferma una recente analisi internazionale condotta dal Center for Strategic & International Studies. [...]

3 Novembre 2020

Data protection: quanto impatta l’errore umano e come prevenirlo

La data protection ha implicazioni fondamentali per la reputazione aziendale e la continuità operativa del business, garantendo la riservatezza, l’integrità e la disponibilità dei dati aziendali [...]

27 Ottobre 2020

Formazione cyber security: il valore aggiunto dei percorsi formativi NovaNext

La formazione cyber security sta diventando una delle principali priorità delle aziende, come conferma una recente analisi internazionale condotta dal Center for Strategic & International Studies. [...]

20 Ottobre 2020

Security intelligence: perché la prevenzione del rischio deve cambiare

Nel panorama della cyber security i paradigmi sono in continua evoluzione. Un fenomeno che coinvolge anche il tema della security intelligence e della prevenzione, uno dei capisaldi della sicurezza a livello IT. [...]

12 Ottobre 2020

Rischio informatico: quali sono le vulnerabilità di tecnologie superate

La valutazione del rischio informatico deriva dalla combinazione fra la probabilità che una minaccia si verifichi e l’impatto in termini economici, di immagine, di conformità a standard, leggi e regolamenti. [...]

2 Ottobre 2020

Ethical hacking: cos’è e che importanza ha nella cyber security

L’ethical hacking, o hacking etico, rappresenta una componente essenziale nel panorama della cyber security. Semplificando il concetto, possiamo definirlo come “il lato positivo” dell’hacking [...]

16 Settembre 2020

Minacce informatiche: come prevenirle e rilevarle tempestivamente

Qualsiasi azienda, indipendentemente dal settore in cui opera, è sottoposta a un incessante bombardamento di cyber-attacchi. Non tutte le minacce informatiche hanno le stesse caratteristiche, anche da un punto di vista tecnico. [...]

8 Luglio 2020

Attacchi informatici: quali sono i punti deboli più sottovalutati

Gli attacchi informatici sono in aumento, come certifica l’anteprima del rapporto Clusit 2020 che in Italia ha analizzato 1.670 attacchi gravi andati a buon fine nel 2019, con un incremento del 7% rispetto all’anno precedente e del 100% in cinque anni. [...]

6 Luglio 2020

Advanced Persistent Threat: cosa sono e come difendersi

Con il termine Advanced Persistent Threat (APT), si indicano attacchi mirati su vasta scala, per periodi estesi e attraverso molteplici vettori, condotti da organizzazioni con elevate competenze e grandi risorse. [...]

30 Giugno 2020

Data breach: cos’è e quanto può costare all’azienda

L’impatto di un data breach, cioè una violazione dei sistemi informatici, rappresenta per qualsiasi azienda un evento che può avere conseguenze gravissime. [...]

22 Giugno 2020

Cyber threat intelligence: come funziona la data protection del futuro

Quando si parla di prevenzione nel settore della cyber-security, si è portati automaticamente a pensare alla creazione di una sorta di “barriera” insormontabile per proteggere i sistemi informatici dalle minacce esterne [...]

9 Giugno 2020

Security analytics: come funziona e quali sono i vantaggi

La logica della cyber-security, negli ultimi anni, è cambiata radicalmente. Se fino a qualche anno fa l’impostazione era quella di definire e difendere un perimetro [...]

3 Giugno 2020

Le ultime frontiere dell’Enterprise Data Management & Protection

Per le moderne organizzazioni aziendali i dati sono il patrimonio essenziale. Il dato è l’elemento su cui si basa l’operatività quotidiana ed è l’oggetto delle analisi e degli studi che permettono la programmazione e la definizione strategica [...]

14 Febbraio 2020

Soluzioni SDN per i Data Center: i vantaggi di Cisco ACI

Cisco ACI (Application Centric Infrastructure) è una soluzione di software defined networking che abbatte le distanze tra le applicazioni e l’infrastruttura, semplifica la gestione dei moderni Data Center e garantisce agilità nel rilascio di nuovi servizi. [...]

2 Dicembre 2019

Come migliorare la Governance applicativa con gli ADC – Parte I

Come stanno evolvendo le infrastrutture che erogano servizi e applicazioni nell’attuale transizione del mercato ICT e nel panorama della trasformazione digitale? Possiamo ottenere un riscontro tecnologico significativo, analizzando l’evoluzione dell’offerta delle componenti del Data Center che un tempo prendevano [...]

4 Novembre 2019

Il nuovo modello architetturale delle applicazioni software nel Data Center – Parte II

Un nuovo modello di gestione del traffico si rende necessario vista l’evoluzione delle modalità di erogazione di servizi e applicazioni. Nel modello tradizionale, la maggior parte delle transazioni riguarda le comunicazioni tra client e server, quindi con una direzionalità di traffico entrante/uscente rispetto al data center che ospita la server farm, il cosiddetto [...]

4 Novembre 2019

Le soluzioni di ADC nelle architetture a microservizi – Parte III

Un’applicazione basata su microservizi comporta l’interazione tra processi collocati su più entità di computing (es: container) in un sistema distribuito. [...]

4 Novembre 2019

Cloud networking e data center guidano l’innovazione aziendale

Le aziende moderne si affidano a infrastrutture IT sempre più complesse per gestire applicazioni critiche, piattaforme di collaborazione e analisi dati in tempo reale. Queste esigenze richiedono una rete in grado di garantire velocità, stabilità e scalabilità, soprattutto per le imprese che operano in Smart Building.

Secondo un’analisi di Comarch, entro il 2025 il volume globale di dati generati dai dispositivi connessi e dalle applicazioni aziendali crescerà in modo esponenziale, spingendo oltre il 65% delle aziende ad adottare reti cloud-native per garantire prestazioni elevate e continuità operativa nei propri data center. Questa tendenza dimostra quanto il networking sia ormai un elemento strategico per la gestione dei carichi di lavoro aziendali.

Il Ruolo del Cloud Networking per le Aziende in Smart Building

Con l’evoluzione verso modelli IT sempre più orientati al cloud-first, molte aziende operano oggi in ambienti ibridi, dove applicazioni e dati sono distribuiti tra infrastrutture on-premise e piattaforme cloud. Questo modello consente maggiore flessibilità, ma introduce nuove complessità nella gestione del traffico dati.

Le soluzioni di cloud networking permettono di rispondere a queste sfide garantendo una gestione dinamica e intelligente dei flussi informativi. Queste tecnologie sono progettate per:

- Instradare automaticamente i dati verso le risorse IT più efficienti, riducendo colli di bottiglia e tempi di latenza;

- Bilanciare il traffico tra cloud pubblico e data center aziendale, migliorando la stabilità delle applicazioni critiche;

- Ottimizzare la larghezza di banda assegnando priorità ai flussi dati più rilevanti per il business.

Grazie a queste funzionalità, le aziende che operano in Smart Building possono garantire che i propri sistemi ERP, CRM e piattaforme di collaboration funzionino in modo rapido e affidabile, anche in presenza di picchi di traffico elevati.

Gestione Intelligente del Traffico Dati nei Data Center

La crescente adozione di applicazioni aziendali basate su cloud, AI e analisi predittiva sta incrementando in modo esponenziale il volume di dati generati e scambiati. Per questo motivo, il networking nei data center deve evolversi per offrire meccanismi di gestione avanzata del traffico.

Una rete moderna consente di identificare in tempo reale i carichi di lavoro più critici e di assegnare loro risorse dedicate per garantirne le prestazioni. Ad esempio, se un’applicazione di analisi dati richiede un’elevata larghezza di banda per elaborare grandi quantità di informazioni, il sistema di rete potrà assegnarle priorità rispetto ad altri flussi meno rilevanti.

Questa gestione intelligente si traduce in maggiore efficienza e in una riduzione significativa della latenza, aspetto fondamentale per le imprese che operano in ambienti altamente digitalizzati.

Networking Scalabile per Gestire la Crescita dei Dati Aziendali

La crescita dei dati aziendali è oggi inarrestabile. Secondo Statista, entro il 2025 il volume complessivo di dati generati dalle imprese raggiungerà i 180 Zettabyte, rendendo essenziale disporre di una rete in grado di espandersi rapidamente e in modo dinamico.

Le infrastrutture di networking scalabili sono progettate per adattarsi a questa crescita, consentendo alle aziende di ampliare le proprie risorse IT senza dover riconfigurare l’intera rete.

Questo approccio è particolarmente utile in scenari in cui l’incremento dei carichi di lavoro è graduale, come accade nelle aziende che espandono la propria infrastruttura digitale per supportare nuovi servizi, applicazioni AI o processi di automazione avanzata.

Casi d’Uso del Networking Avanzato nei Data Center

L’adozione di tecnologie avanzate di networking nei data center porta benefici concreti in vari settori:

Nel settore finanziario, una rete ottimizzata garantisce la continuità operativa delle piattaforme di trading e dei sistemi di gestione patrimoniale, riducendo al minimo il rischio di interruzioni.

Nelle aziende manifatturiere, una rete performante è essenziale per gestire le piattaforme IoT che monitorano in tempo reale i macchinari e i processi produttivi.

Anche nel settore retail, il networking avanzato consente di integrare le piattaforme e-commerce con i sistemi di gestione del magazzino e i dispositivi IoT nei punti vendita, migliorando l’esperienza del cliente e ottimizzando le operazioni logistiche.

Un’infrastruttura di Cloud and Data Center Networking avanzata rappresenta oggi uno strumento strategico per le imprese che vogliono garantire prestazioni elevate, stabilità e continuità operativa nei propri Smart Building.

Investire in tecnologie di rete moderne consente di gestire al meglio i carichi di lavoro aziendali, supportare l’evoluzione digitale e rispondere in modo flessibile alle esigenze di crescita del business.

Breach and Attack Simulation per testare le difese negli Smart Building

La digitalizzazione ha reso gli Smart Building più intelligenti e sostenibili, ma anche vulnerabili a minacce informatiche sempre più sofisticate, con attacchi che possono compromettere la sicurezza fisica e digitale degli ambienti. Per questo motivo, la cybersecurity deve essere una priorità per chi gestisce le infrastrutture critiche e, una delle strategie più efficaci per valutare la protezione delle reti, è la simulazione di attacco.

Questa metodologia avanzata consente di testare le difese di un’infrastruttura simulando attacchi reali e analizzando la capacità di risposta dei sistemi di sicurezza. A differenza dei test di penetrazione tradizionali, la simulazione di attacco è continua, automatizzata e adattabile, permettendo di identificare vulnerabilità in tempo reale e di migliorare la resilienza complessiva della rete.

Le nuove sfide della sicurezza negli Smart Building

Gli Smart Building sono infrastrutture complesse che combinano sistemi di gestione degli edifici (BMS), dispositivi IoT, reti di comunicazione e piattaforme cloud per ottimizzare le operazioni. Tuttavia, questa interconnessione presenta diverse sfide per la sicurezza:

- Superfici di attacco ampliate: ogni dispositivo connesso rappresenta un potenziale punto di ingresso per gli hacker. Sensori, videocamere di sorveglianza, controller HVAC e sistemi di illuminazione possono essere compromessi se non adeguatamente protetti;

- Minacce ransomware: gli attacchi ransomware possono paralizzare interi edifici, bloccando l’accesso ai sistemi di gestione e causando gravi disservizi operativi;

- Vulnerabilità nei protocolli di comunicazione: molti Smart Building utilizzano protocolli standard come BACnet e Modbus, spesso privi di meccanismi di autenticazione robusti, rendendoli esposti ad attacchi man-in-the-middle e intercettazioni di dati;

- Gestione della sicurezza in ambienti ibridi: l’integrazione tra reti IT e OT rende complessa la gestione della cybersecurity, richiedendo strategie avanzate per monitorare e proteggere tutte le superfici di attacco.

La mancanza di un’adeguata segmentazione della rete e l’assenza di un monitoraggio continuo possono trasformare gli edifici intelligenti in bersagli ideali per i cybercriminali, con il rischio di interruzioni operative, perdite di dati sensibili e compromissione della sicurezza fisica.

La simulazione di attacco: un metodo avanzato per testare la resilienza della rete

La simulazione di attacco, o Breach and Attack Simulation (BAS), è una tecnologia avanzata che consente di valutare la sicurezza di un’infrastruttura attraverso attacchi realistici, controllati e riproducibili. A differenza dei test di penetrazione tradizionali, che vengono eseguiti in momenti specifici e spesso in ambienti limitati, le piattaforme BAS operano in modo continuo e automatizzato, simulando scenari di attacco realistici su larga scala.

I vantaggi principali della simulazione di attacco includono:

- Identificazione delle vulnerabilità in tempo reale: le piattaforme BAS analizzano la rete e rilevano debolezze nei sistemi di difesa prima che possano essere sfruttate dagli hacker;

- Valutazione dell’efficacia dei controlli di sicurezza: la simulazione permette di misurare le prestazioni di firewall, sistemi di rilevamento delle intrusioni (IDS/IPS) e strumenti di protezione degli endpoint (EDR/XDR);

- Automazione e scalabilità: i test vengono eseguiti regolarmente, adattandosi alle nuove minacce senza richiedere un intervento manuale continuo;

- Test della capacità di risposta agli incidenti: verificare l’efficacia dei protocolli di sicurezza aiuta a migliorare i tempi di rilevamento e risposta agli attacchi.

Un elemento distintivo delle soluzioni BAS è la possibilità di analizzare l’intera catena di difesa, dalla valutazione delle vulnerabilità alla risposta agli incidenti, passando per il rafforzamento delle contromisure e il monitoraggio continuo delle minacce. Questo permette ai team di cybersecurity di affinare le strategie difensive, migliorare la segmentazione della rete e implementare meccanismi di isolamento per limitare la propagazione delle minacce all’interno dell’infrastruttura.

Come funzionano le piattaforme di simulazione di attacco

Le piattaforme BAS operano attraverso un processo strutturato che prevede diverse fasi per testare e migliorare la sicurezza della rete. Il primo passo consiste nella selezione dei vettori di attacco, in cui vengono scelti gli scenari più rilevanti per l’ambiente da proteggere, come il phishing avanzato, l’exploit di vulnerabilità, i movimenti laterali, l’esfiltrazioni di dati e gli attacchi ai dispositivi. Una volta definiti gli scenari, viene eseguita la simulazione vera e propria: gli attacchi vengono lanciati in un ambiente controllato, consentendo di analizzare la reazione delle difese di sicurezza senza impattare sulle operazioni aziendali.

Terminata la simulazione, la piattaforma procede con l’analisi dei risultati, generando report dettagliati che evidenziano configurazioni errate, endpoint non protetti e falle nei protocolli di sicurezza. Sulla base delle informazioni raccolte, vengono quindi implementate misure correttive per migliorare le difese, tra cui l’aggiornamento delle policy di accesso, il rafforzamento dei controlli di autenticazione, l’ottimizzazione della segmentazione della rete e l’applicazione di strategie di mitigazione specifiche, come il tuning delle regole di firewall e IDS/IPS, il potenziamento delle protezioni endpoint e la correzione delle configurazioni errate rilevate.

L’integrazione della simulazione di attacco nella strategia di cybersecurity

Per massimizzare l’efficacia della simulazione di attacco, è fondamentale integrarla in una strategia di sicurezza più ampia, che comprenda:

- Monitoraggio continuo delle minacce con strumenti SIEM e analisi dei log;

- Segmentazione della rete per limitare la propagazione degli attacchi;

- Controlli di accesso granulari, implementando autenticazione multifattore e principi di zero trust;

- Formazione di tutto il personale per garantire una corretta prevenzione degli attacchi e gestione degli incidenti di sicurezza.

Adottare soluzioni di simulazione di attacco significa non solo migliorare la protezione della rete, ma anche garantire la conformità a NIS2, DORA, ISO 27001 e GDPR, fornendo evidenze documentate delle misure di sicurezza adottate.

Reti intelligenti e automazione proattiva per edifici connessi

Le reti moderne non si limitano più a trasportare dati. L’aumento esponenziale dei dispositivi connessi e la crescita dell’IoT hanno reso necessaria una trasformazione radicale nell’architettura delle infrastrutture digitali. Oggi, le reti devono essere in grado di adattarsi dinamicamente, prevenire guasti e ottimizzare le risorse senza intervento umano.

Uno degli sviluppi più significativi in questo campo è la gestione predittiva delle reti, che sfrutta dati in tempo reale raccolti da sensori IoT per individuare anomalie prima che causino interruzioni. Secondo un’analisi di Siemens, questi sensori possono rilevare problemi con un anticipo del 20% rispetto ai metodi tradizionali, consentendo interventi tempestivi e riducendo il rischio di downtime non pianificato. Questa evoluzione ha un impatto diretto sulla gestione delle infrastrutture IT all’interno degli edifici connessi. Dalla stabilità delle reti aziendali all’ottimizzazione delle prestazioni dei data center, il concetto di rete intelligente e proattiva rappresenta la prossima frontiera dell’automazione.

Gestione predittiva e telemetria avanzata: reti che anticipano i problemi

L’utilizzo di dati telemetrici avanzati permette alle reti di autodiagnosticarsi, individuando schemi anomali prima che si trasformino in malfunzionamenti critici. Questa tecnologia sfrutta algoritmi di machine learning per analizzare continuamente il traffico di rete, i tempi di risposta dei dispositivi e il consumo delle risorse IT.

Quando un parametro devia dagli standard previsti, il sistema può intervenire in autonomia, ridistribuendo il traffico o segnalando l’anomalia agli amministratori. Ad esempio, in una rete aziendale, il rilevamento di un incremento anomalo della latenza su una dorsale di connessione può attivare una riconfigurazione automatica del percorso dei dati, riducendo i colli di bottiglia senza necessità di intervento umano.

Le piattaforme di monitoraggio predittivo utilizzano questi dati anche per ottimizzare la sostituzione dei componenti critici. Analizzando la variazione delle prestazioni nel tempo, possono suggerire interventi di manutenzione mirati, evitando guasti improvvisi e migliorando la continuità operativa.

Adattabilità dinamica: reti intelligenti che si riconfigurano in tempo reale

Le reti tradizionali sono progettate con configurazioni statiche, che spesso non riescono a tenere il passo con le variazioni del carico di lavoro e delle esigenze operative. L’adozione di reti software-defined (SDN) permette di separare la gestione logica dal livello hardware, rendendo la rete programmabile e flessibile.

In ambienti ad alta densità di dispositivi connessi, come i data center distribuiti o le reti aziendali di nuova generazione, questa capacità è essenziale per garantire prestazioni ottimali. Un’architettura SDN può rilevare variazioni improvvise nel traffico dati e riconfigurare automaticamente i percorsi di instradamento, bilanciando il carico e prevenendo congestioni.

L’integrazione con sistemi di intent-based networking (IBN) spinge ancora oltre questo concetto. Le reti basate su intenti interpretano gli obiettivi di business e li traducono in policy di gestione automatizzate, riducendo la necessità di configurazioni manuali e minimizzando il rischio di errori umani.

Efficienza operativa e riduzione del consumo energetico delle infrastrutture IT

Oltre a migliorare la resilienza e la scalabilità, le reti intelligenti contribuiscono a ottimizzare il consumo energetico delle infrastrutture IT. Un esempio significativo è la gestione dinamica della potenza nei data center e nei sistemi di elaborazione distribuita.

Le soluzioni di network power management consentono di modulare il consumo energetico degli apparati di rete in base all’effettivo utilizzo. Se un nodo di rete registra un traffico ridotto per un determinato periodo di tempo, il sistema può ridurre automaticamente la potenza di elaborazione, abbassando il consumo senza compromettere la qualità del servizio.

Nei grandi ambienti IT, il consumo energetico delle apparecchiature di rete rappresenta una quota significativa dell’impatto operativo. Le tecnologie di power-aware networking permettono di regolare dinamicamente l’alimentazione dei dispositivi, spegnendo in modo selettivo porte di switch inutilizzate, nodi secondari e linee di backup, senza ridurre la disponibilità complessiva.

L’ottimizzazione della gestione energetica diventa ancora più efficace con l’integrazione di modelli predittivi basati su AI, che analizzano il comportamento della rete per identificare pattern di utilizzo e applicare politiche di risparmio energetico in modo dinamico.

Verso reti completamente autonome: l’evoluzione dell’automazione IT

L’obiettivo finale dell’evoluzione delle reti intelligenti è la creazione di infrastrutture completamente autonome, capaci di autoregolarsi senza intervento umano. Le reti self-healing sono il primo passo in questa direzione: sistemi in grado di rilevare problemi, diagnosticare le cause e applicare autonomamente soluzioni correttive.

L’adozione di intelligenza artificiale distribuita nelle architetture di rete permetterà di ridurre ulteriormente il margine di errore e di migliorare la reattività del sistema. In questo scenario, ogni nodo della rete funge da unità di elaborazione autonoma, contribuendo a prendere decisioni collettive senza dover dipendere da un’unica piattaforma di gestione centralizzata.

Questa trasformazione sarà fondamentale per supportare applicazioni critiche come la robotica avanzata, i sistemi di produzione automatizzati e le infrastrutture IT per smart cities, dove la latenza e l’affidabilità della rete sono fattori chiave.

AI e networking rendono gli Smart Building efficienti e sostenibili

L’intelligenza artificiale (AI) è la chiave per trasformare gli Smart Building in ecosistemi completamente adattivi e intelligenti. Integrata con reti avanzate, l’AI consente di analizzare ed elaborare enormi quantità di dati generati da sensori IoT e dispositivi connessi, trasformandoli in azioni dinamiche e ottimizzate.

Questa sinergia si basa su reti progettate per supportare la gestione distribuita dei dati. Grazie all’edge computing, i dati generati dai sensori vengono elaborati vicino alla loro origine, riducendo la latenza e migliorando la privacy. Questo approccio decentralizzato elimina i colli di bottiglia associati ai tradizionali modelli cloud-centrici, consentendo ai sistemi di rispondere in tempo reale.

Ad esempio, in un edificio commerciale, i sensori IoT possono rilevare variazioni nei livelli di occupazione delle stanze o nelle condizioni ambientali. L’AI, integrata con la rete, analizza queste informazioni per regolare automaticamente i sistemi HVAC e l’illuminazione, migliorando il comfort degli utenti e riducendo i consumi energetici.

Grazie a tecnologie di network telemetry e data streaming, i dati raccolti non solo migliorano le operazioni quotidiane, ma forniscono anche insight preziosi per l’ottimizzazione a lungo termine degli edifici.

Automazione e analisi predittiva per la gestione della rete

Uno degli aspetti più rivoluzionari dell’AI negli Smart Building è la sua capacità di ottimizzare continuamente le operazioni di rete attraverso l’automazione e l’analisi predittiva. I sistemi di rete tradizionali richiedevano interventi manuali per identificare e risolvere problemi, spesso dopo che si erano verificati. Con l’AI, il paradigma cambia completamente: le reti sono in grado di rilevare anomalie, prevedere guasti e implementare soluzioni prima che si verifichino interruzioni.

Un esempio pratico è il bilanciamento dinamico del traffico di rete. In un edificio con migliaia di dispositivi IoT connessi, l’AI può identificare in tempo reale i dispositivi che consumano più banda o che presentano comportamenti anomali, come un consumo energetico eccessivo. La rete, in risposta, può assegnare priorità ai dispositivi critici, come sistemi di sicurezza o applicazioni aziendali, garantendo prestazioni ottimali anche durante momenti di carico elevato.

L’analisi predittiva consente inoltre di pianificare interventi di manutenzione mirata. Ad esempio, se un sensore HVAC mostra un graduale calo di efficienza, il sistema può inviare una notifica agli amministratori IT, suggerendo un intervento prima che il dispositivo si guasti. Questo approccio riduce i costi di riparazione e migliora la continuità operativa.

Sicurezza avanzata e monitoraggio basato su AI

La sicurezza rappresenta uno dei principali benefici dell’AI combinata con il networking a causa dell’esposizione a numerose minacce informatiche, che vanno dagli attacchi diretti ai dispositivi IoT fino alla compromissione dei dati sensibili. L’AI offre una protezione proattiva attraverso il monitoraggio continuo e l’analisi comportamentale.

Grazie all’uso di algoritmi di machine learning, i sistemi di sicurezza possono distinguere tra comportamenti normali e potenzialmente sospetti, intervenendo automaticamente. Ad esempio, l’AI è in grado di rilevare:

- Tentativi di accesso non autorizzati da indirizzi IP sconosciuti;

- Attività fuori dall’orario standard, come tentativi di accesso durante la notte;

- Movimenti laterali nella rete, che possono indicare un attacco in corso.

Inoltre, l’ispezione approfondita dei pacchetti (DPI) analizza il contenuto del traffico di rete, identificando e bloccando eventuali minacce, come malware o attacchi ransomware.

La segmentazione dinamica della rete, abilitata dall’AI, permette di isolare immediatamente i dispositivi compromessi, evitando la propagazione degli attacchi agli altri sistemi critici. Questo approccio garantisce la resilienza della rete e protegge i dati sensibili gestiti dall’edificio.

Ottimizzazione energetica e gestione sostenibile

L’intelligenza artificiale (AI), in sinergia con reti avanzate, rappresenta una leva cruciale per rendere più efficienti e sostenibili gli edifici. Attraverso sensori IoT distribuiti, è possibile raccogliere dati in tempo reale su parametri come temperatura, umidità, occupazione degli spazi e utilizzo della luce naturale. L’AI analizza queste informazioni per ottimizzare automaticamente i consumi energetici, regolando sistemi come HVAC e illuminazione in modo preciso e dinamico.

Un elemento innovativo in questo scenario è l’integrazione di fonti energetiche rinnovabili con i sistemi di gestione intelligente degli edifici, al fine, per esempio, di ottimizzare l’utilizzo dell’energia prodotta da pannelli solari o turbine eoliche, bilanciando in tempo reale produzione e consumi. L’adozione di tecnologie come il Power over Ethernet (PoE) consente inoltre di alimentare dispositivi come telecamere, sensori e access point attraverso un unico cavo Ethernet, semplificando l’infrastruttura e riducendo ulteriormente il consumo di energia.

A questa evoluzione si affiancano le innovazioni nell’edge computing, che abilitano l’elaborazione locale dei dati, migliorando l’efficienza energetica ed evitando la necessità di trasferire grandi volumi di informazioni verso data center centralizzati. Una tecnologia emergente in questo ambito è rappresentata dai server raffreddati ad immersione in liquido, che offrono capacità di calcolo elevate riducendo drasticamente il consumo energetico necessario per il raffreddamento. Questo approccio consente di realizzare sistemi con alta densità di calcolo direttamente in periferia, riducendo la dipendenza da infrastrutture esterne e migliorando la sostenibilità complessiva degli edifici.

Networking e AI: Una piattaforma per edifici del futuro

La combinazione tra intelligenza artificiale e reti avanzate include:

- Reti self-healing, in grado di identificare e risolvere automaticamente problemi senza intervento umano.

- AI distribuita su dispositivi edge, che consente di elaborare i dati localmente, riducendo la latenza e migliorando la sicurezza.

- Comunicazione inter-edificio, dove diversi Smart Building condividono dati e risorse energetiche, creando ecosistemi urbani più efficienti e sostenibili.

Queste innovazioni rappresentano un cambio di paradigma, trasformando gli edifici in piattaforme dinamiche, in grado di adattarsi alle esigenze degli utenti e ai cambiamenti ambientali.

L’intelligenza artificiale, integrata con reti avanzate, sta ridefinendo il concetto di Smart Building, migliorando efficienza operativa, sicurezza e sostenibilità. Grazie a soluzioni innovative, questi edifici non solo rispondono alle esigenze attuali, ma si preparano a guidare la transizione verso un futuro più intelligente e sostenibile.

Networking e Smart Building: soluzioni intelligenti per connettività e sicurezza

Le reti moderne sono il cuore tecnologico degli Smart Building, garantendo la comunicazione tra dispositivi IoT, applicazioni critiche e piattaforme di gestione. La loro progettazione non riguarda solo la connettività, ma anche la capacità di adattarsi in tempo reale alle mutevoli esigenze operative e alle sfide tecniche di edifici complessi. Le reti per gli Smart Building si basano su una struttura IP convergente, che integra tecnologie IT (Information Technology) e OT (Operational Technology). Questo approccio permette la trasmissione simultanea di dati critici e non critici, come il traffico proveniente dai sistemi di sicurezza, HVAC, sensori ambientali e applicazioni aziendali. Un elemento distintivo è il Quality of Service (QoS), che prioritizza il traffico di rete in base all’importanza dei dati. Ad esempio, il video streaming di una telecamera di sicurezza avrà priorità rispetto ai dati meno critici, garantendo così un funzionamento ottimale dei sistemi essenziali anche durante picchi di utilizzo della rete.

Inoltre, l’adozione di reti multi-gigabit assicura che anche gli edifici con un’alta densità di dispositivi IoT possano operare senza congestioni. Queste reti supportano velocità superiori a 10 Gbps, fornendo una base solida per future espansioni e nuove applicazioni, come l’introduzione di tecnologie basate su intelligenza artificiale. Un’altra caratteristica essenziale è la bassa latenza, fondamentale per applicazioni in tempo reale come il controllo degli accessi o il monitoraggio ambientale. Reti ottimizzate per ridurre i tempi di risposta migliorano sia l’efficienza operativa che l’esperienza degli utenti.

Gestione centralizzata degli edifici attraverso reti intelligenti

Le reti moderne sono progettate per garantire una gestione unificata e semplificata di tutti i sistemi connessi. La centralizzazione non si limita al controllo delle connessioni, ma estende la visibilità e il controllo a ogni livello dell’infrastruttura di rete. Attraverso strumenti avanzati di gestione basati su dashboard unificate, gli amministratori IT possono monitorare in tempo reale le prestazioni della rete, identificare rapidamente i dispositivi connessi e diagnosticare problemi. Questi strumenti utilizzano tecnologie come il network telemetry, che raccoglie dati in tempo reale da ogni dispositivo della rete.

La gestione centralizzata include anche la capacità di implementare aggiornamenti di configurazione in modo automatico o remoto, riducendo i tempi di intervento e garantendo che la rete sia sempre aggiornata con le ultime policy di sicurezza. Ad esempio, in un edificio con centinaia di dispositivi IoT, l’applicazione di una nuova configurazione può essere completata in pochi minuti, evitando interventi manuali complessi. L’integrazione con piattaforme cloud permette, inoltre, di espandere la capacità di calcolo e archiviazione senza investire in hardware locale aggiuntivo, aumentando la scalabilità della rete. Questa capacità è particolarmente utile in scenari dove i dati raccolti dai dispositivi IoT devono essere analizzati in tempo reale per prendere decisioni operative.

Sicurezza della rete e protezione degli edifici connessi

La sicurezza delle reti negli Smart Building non è più una semplice opzione, ma una necessità critica. Ogni dispositivo IoT aggiunge potenziali punti di ingresso per gli attacchi informatici, richiedendo un approccio integrato e multi-livello per la protezione. Le reti avanzate includono sistemi di autenticazione basata su identità, che limitano l’accesso ai dispositivi e alle applicazioni in base a policy predefinite. Questo approccio garantisce che solo utenti e dispositivi autorizzati possano interagire con i sistemi critici. Un ulteriore livello di sicurezza è offerto dalla segmentazione della rete, che crea sottoreti virtuali per separare i sistemi critici dal traffico meno sensibile. Ad esempio, i dati dei sistemi di sicurezza, come le telecamere o i sistemi di controllo degli accessi, sono isolati dal traffico delle applicazioni di gestione dell’illuminazione, riducendo la superficie di attacco. Le reti moderne utilizzano anche tecnologie di rilevamento delle minacce basate su intelligenza artificiale. Questi sistemi analizzano continuamente il traffico di rete, identificando schemi anomali che potrebbero indicare attività sospette. In caso di attacco, la rete può reagire automaticamente, bloccando i dispositivi compromessi e proteggendo l’integrità del sistema.

Networking per una maggiore efficienza operativa e sostenibilità

Le reti intelligenti non solo migliorano l’efficienza operativa, ma giocano anche un ruolo fondamentale nella sostenibilità degli edifici. Gli edifici sono responsabili di una significativa percentuale delle emissioni globali di CO₂, e la loro gestione energetica richiede strumenti avanzati per ottimizzare i consumi. Attraverso il monitoraggio continuo dei sensori IoT, le reti raccolgono dati sui consumi energetici di ogni sistema, identificando inefficienze in tempo reale. Questi dati vengono analizzati da piattaforme di gestione basate su machine learning, che possono implementare modifiche automaticamente.

Un’importante evoluzione riguarda la convergenza non solo delle reti di trasmissione dati, ma anche degli impianti di alimentazione elettrica. Tecnologie come Power over Ethernet (PoE), che consente di trasmettere dati e alimentazione elettrica attraverso un unico cavo Ethernet, rappresentano un passo decisivo verso l’integrazione. Questo sistema elimina la necessità di cablaggi separati per l’alimentazione e la connessione dei dispositivi, riducendo i costi di installazione e manutenzione e migliorando la flessibilità progettuale (si pensi alla rimodulazione degli spazi negli uffici, senza necessità di provvedere a modificare l’impianto elettrico delle postazioni di lavoro). PoE è ideale per alimentare dispositivi come telecamere di sicurezza, sensori IoT, sistemi di illuminazione intelligente e access point Wi-Fi, garantendo un’installazione più semplice e scalabile. Con l’evoluzione della tecnologa stessa che ora permette di erogare potenze dell’ordine di 90 watt, la gamma dei dispositivi alimentabili in corrente continua DC aumenta decisamente, permettendo di realizzare intere postazioni di lavoro in DC.

A questa tecnologia si aggiunge un’innovazione nel campo dei sistemi di distribuzione dell’energia elettrica, denominata FMP, Fault Magaged Power, una soluzione che permette di realizzare impianti elettrici in DC ad alto voltaggio, sicuri perché controllati digitalmente ed attraverso la trasmissione di corrente ad impulsi e che rendono possibile impiegare in un edificio un unico cablaggio strutturato per i dati e l’alimentazione elettrica, viste le soluzioni che permettono di combinare in uno stesso cavo anche la fibra ottica.

Inoltre, grazie alla sua modularità, FMP semplifica l’espansione delle infrastrutture, rendendola una scelta ideale per edifici che necessitano di un’integrazione crescente di dispositivi intelligenti, facilitando la realizzazione dell’impianto elettrico, anche in contesti di ristrutturazione limitatamente invasiva e sfruttando appieno la potenzialità dei sistemi di produzione di energia elettrica da fonti rinnovabili.

Le reti moderne, grazie alla loro scalabilità, sicurezza e capacità di gestione centralizzata, diventano quindi un pilastro per edifici sempre più efficienti, sicuri e sostenibili, rispondendo alle sfide tecnologiche e ambientali del futuro.

Edifici a zero emissioni: gli Smart Building nella transizione ecologica

Il settore edilizio è responsabile del 40% del consumo energetico globale e contribuisce per circa il 33% delle emissioni di gas serra, secondo l’Agenzia Internazionale dell’Energia (IEA). Con l’Unione Europea che impone edifici a emissioni zero entro il 2030 per i nuovi progetti e la necessità di adeguare gli edifici esistenti entro il 2050, diventa chiaro che l’adozione di soluzioni innovative non è più un’opzione, ma una necessità.

Gli smart building, grazie all’integrazione di tecnologie avanzate, rappresentano una risposta concreta a questa sfida. Essi non solo riducono il consumo di risorse, ma ottimizzano l’energia utilizzata, trasformando gli edifici in elementi attivi della transizione ecologica e verso l’obiettivo di zero emissioni.

Smart building e decarbonizzazione: una visione strategica

Gli smart building sono progettati per ridurre al minimo l’impatto ambientale tramite un approccio integrato alla gestione delle risorse. Attraverso una combinazione di sistemi di automazione, sensori IoT e piattaforme digitali, gli edifici intelligenti monitorano e ottimizzano i consumi energetici in tempo reale. Questa sinergia tecnologica non si limita a migliorare l’efficienza operativa: rappresenta un cambio di paradigma nella progettazione edilizia.

Ad esempio, il controllo automatizzato dei sistemi HVAC (riscaldamento, ventilazione e climatizzazione) e dell’illuminazione riduce gli sprechi, assicurando che l’energia venga utilizzata solo dove e quando necessario. Secondo Lumi4Innovation, i sistemi di Building Automation possono abbattere i consumi per l’illuminazione tra il 5% e il 15%, dimostrando come anche piccoli interventi possano produrre benefici significativi.

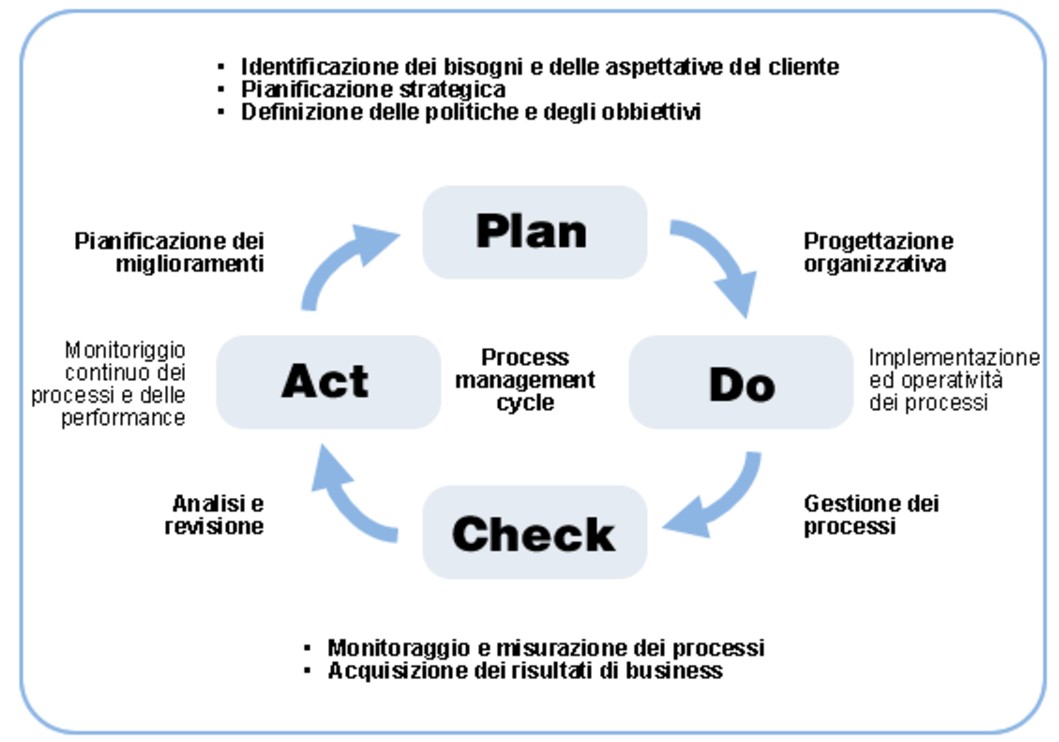

ISO 50001: strumenti per la gestione dell’energia

Uno degli strumenti più efficaci per la gestione energetica negli smart building è la certificazione ISO 50001, che offre un quadro strutturato per migliorare l’efficienza energetica e ridurre i consumi in modo continuo. Questa certificazione:

- Stabilisce obiettivi chiari e misurabili per la riduzione dei consumi e delle emissioni;

- Promuove l’adozione di un ciclo di miglioramento continuo, basato su audit periodici e monitoraggio delle prestazioni;

- Consente di dimostrare il raggiungimento degli obiettivi ESG attraverso dati verificabili.

Questa certificazione rappresenta una garanzia di efficienza operativa e un vantaggio competitivo, poiché rafforza la credibilità aziendale rispetto agli stakeholder e agli investitori.

Ciclo di Deming (Plan – Do – Check – Act)

Percorso verso edifici a zero emissioni

Gli edifici intelligenti offrono una serie di soluzioni per raggiungere la neutralità climatica:

- Efficienza energetica: i sistemi di automazione e monitoraggio riducono i consumi energetici ottimizzando l’uso delle risorse.

- Produzione rinnovabile: l’integrazione di pannelli solari, turbine eoliche e sistemi di accumulo consente l’autoproduzione e il bilanciamento energetico.

- Compensazione delle emissioni residue: Gli smart building interagiscono con le smart grid, immettendo energia in eccesso per bilanciare eventuali emissioni non eliminabili.

Questa combinazione di tecnologie rende gli smart building non solo efficienti, ma anche attori attivi nella transizione verso zero emissioni, in linea con l’Agenda 2030 dell’ONU e le Direttive Europee.

Monitoraggio, innovazione e analisi avanzata

Il monitoraggio continuo e l’innovazione tecnologica sono i pilastri su cui si fondano gli smart building per raggiungere gli obiettivi di zero emissioni. Sensori avanzati raccolgono dati in tempo reale su parametri come temperatura, qualità dell’aria e utilizzo degli spazi, alimentando piattaforme di analisi predittiva. Questi strumenti consentono di individuare inefficienze, ottimizzare i consumi e suggerire interventi mirati.

L’adozione di tecnologie come i digital twin spinge ancora oltre queste capacità. I gemelli digitali, infatti, replicano virtualmente gli edifici fisici, permettendo ai facility manager di simulare scenari operativi, testare strategie e prevedere l’impatto di interventi strutturali. Tali modelli riducono i rischi e migliorano il ciclo di vita delle infrastrutture, contribuendo a una gestione sostenibile e altamente efficiente.

Inoltre, metriche avanzate come il Net Zero Carbon Standard aiutano a tracciare i progressi verso la neutralità climatica, fornendo ai sustainability manager strumenti concreti per monitorare e comunicare le performance ambientali in modo trasparente. Questa combinazione di monitoraggio, analisi e innovazione rende gli smart building non solo più efficienti, ma anche strategici per il raggiungimento degli obiettivi ESG.

Gli edifici a zero emissioni non rappresentano solo un traguardo necessario, ma una straordinaria opportunità per ridefinire il futuro del settore edilizio. Gli smart building, con il loro approccio innovativo alla gestione delle risorse, offrono un equilibrio tra sostenibilità, efficienza e benessere. Per i sustainability manager, adottare queste soluzioni significa guidare la trasformazione ecologica con strumenti concreti, dimostrando leadership nella creazione di valore ambientale e operativo.

Dal cloud all’edge i Micro Data Center ridisegnano la trasformazione digitale

Nel panorama IT odierno, le aziende cercano soluzioni che combinino efficienza, rapidità e flessibilità per rispondere all’aumento della domanda di elaborazione dati, in particolare per le applicazioni IoT e di intelligenza artificiale. In questo contesto, i micro data center e le strutture modulari prefabbricate rappresentano risposte chiave per trasformare l’infrastruttura IT, migliorando sia le prestazioni che la resilienza. Vediamo come queste soluzioni possano adattarsi alle esigenze dinamiche del mercato e facilitare la crescita aziendale.

Soluzioni compatte e adattabili: i Micro Data Center

I micro data center, come l’EcoStruxure™ Micro Data Center, sono sistemi rack chiusi, configurabili e preintegrati che includono alimentazione, raffreddamento, sicurezza e monitoraggio. Essi rappresentano una nuova frontiera nell’infrastruttura IT decentralizzata, fornendo capacità di elaborazione locale con vantaggi significativi per applicazioni che richiedono bassa latenza e elevata sicurezza. Integrando elaborazione, archiviazione e connettività in un unico modulo compatto, questi sistemi si rivelano ideali per implementazioni in spazi ridotti o aree remote, come punti vendita o siti industriali. Grazie alla loro struttura plug-and-play, i micro data center permettono alle aziende di ridurre i tempi di installazione e avviare rapidamente le operazioni IT.

I vantaggi principali includono:

- Installazione rapida e semplicità operativa: L’approccio plug-and-play consente di implementare queste unità in tempi brevissimi.

- Gestione distribuita e bassa latenza: Supportando elaborazioni locali, i micro data center riducono la latenza e migliorano la velocità di risposta, ideali per applicazioni critiche e per sistemi IoT che necessitano di risposte quasi istantanee.

- Sicurezza integrata: Grazie al monitoraggio remoto e alla protezione fisica e logica, i micro data center garantiscono un controllo continuo delle operazioni e la protezione contro minacce fisiche e cyber.

Moduli prefabbricati: la risposta alla crescita scalabile

Le soluzioni modulari prefabbricate, come EcoStruxure™ Modular Data Center e SmartBunker di Schneider Electric, consentono alle aziende di espandere l’infrastruttura IT senza le complessità delle costruzioni tradizionali. Questi moduli, che includono sistemi di alimentazione, raffreddamento e software di gestione preconfigurati, sono progettati per installazioni rapide e flessibili, agevolando la capacità di risposta immediata alle esigenze operative e normative.

Principali benefici dei moduli prefabbricati:

- Flessibilità nella progettazione e nella scalabilità: I moduli prefabbricati possono essere configurati per adattarsi ai diversi contesti operativi, supportando sia i data center di piccole dimensioni che le implementazioni distribuite su larga scala.

- Sostenibilità avanzata: L’alta efficienza energetica e l’uso di materiali sostenibili aiutano a ridurre l’impatto ambientale, mentre la progettazione modulare riduce i costi e i tempi di costruzione.

- Resilienza e sicurezza: Progettati per resistere a condizioni ambientali difficili e garantire la continuità operativa, questi moduli sono particolarmente adatti a situazioni in cui la sicurezza fisica è una priorità.

Un nuovo standard di prestazioni e affidabilità

L’adozione di micro data center e moduli prefabbricati sta ridefinendo le aspettative in termini di prestazioni e affidabilità. Le soluzioni integrate permettono di gestire carichi di lavoro variabili e picchi di utilizzo, senza compromessi sulla qualità del servizio. Gli strumenti di analisi in tempo reale e i sistemi di gestione automatizzata supportano l’identificazione rapida di inefficienze, ottimizzando così le risorse.

Questa adattabilità è essenziale in settori come il commercio elettronico, le applicazioni AI e il settore manifatturiero, dove la domanda di potenza e la velocità di risposta sono cruciali e variabili. Inoltre, la standardizzazione dei componenti prefabbricati assicura che l’infrastruttura possa essere scalata rapidamente, consentendo alle aziende di affrontare in modo strategico le sfide della crescita.

Ulteriori vantaggi operativi:

- Riduzione dei tempi di fermo: Grazie al monitoraggio continuo, è possibile identificare e risolvere rapidamente eventuali problemi, prevenendo costose interruzioni.

- Capacità di analisi predittiva: Le tecnologie avanzate di data analysis consentono di prevedere le esigenze future, ottimizzando la pianificazione delle capacità e delle risorse.

- Manutenzione semplificata: L’accesso centralizzato ai dati agevola la manutenzione preventiva, aumentando la longevità e l’efficienza delle infrastrutture.

L’aspetto cruciale della resilienza IT

In un contesto in cui i tempi di inattività possono generare perdite significative, la resilienza IT è una necessità. I micro data center e i moduli prefabbricati offrono un’elevata tolleranza ai guasti e assicurano la continuità operativa anche in condizioni sfavorevoli. La loro progettazione robusta, con componenti ridondanti e capacità di failover automatico, rende queste soluzioni ideali per rispondere prontamente agli imprevisti.

Caratteristiche chiave della resilienza:

- Design ridondante: Componenti duplicati garantiscono che, in caso di guasto di una parte, il sistema possa continuare a operare senza interruzioni.

- Resistenza a condizioni estreme: Le soluzioni prefabbricate sono costruite per resistere a condizioni difficili, come variazioni di temperatura e umidità, proteggendo l’integrità dell’infrastruttura.

- Backup e ripristino avanzato: Le tecnologie di backup e recupero dati integrate riducono al minimo i tempi di ripresa dopo un’interruzione, garantendo la sicurezza e l’integrità dei dati.

La resilienza non si limita solo alla struttura fisica: include anche sistemi avanzati di sicurezza informatica. Grazie a firewall integrati, crittografia e monitoraggio costante delle minacce, i micro data center e i moduli prefabbricati sono protetti da accessi non autorizzati e attacchi informatici, salvaguardando i dati critici e garantendo la continuità operativa.

NovaNext, un partner strategico per l’implementazione di soluzioni innovative

Nel processo di adozione di tecnologie avanzate come EcoStruxure™ Micro Data Center e EcoStruxure™ Modular Data Center di Schneider Electric, NovaNext, offre alle aziende una guida completa, dalla consulenza iniziale fino all’implementazione e alla manutenzione continua. Grazie a soluzioni su misura e a un approccio integrato, NovaNext ottimizza ogni progetto, adattandolo alle esigenze specifiche dei clienti e massimizzando i benefici delle tecnologie più recenti, permettendo alle aziende di affrontare le sfide dell’edge computing e della trasformazione digitale con sicurezza e continuità.

I primi step per rendere smart il tuo edificio

La trasformazione di un edificio in uno smart building non è solo un investimento in tecnologia, ma un’opportunità per ottenere vantaggi concreti come efficienza energetica, riduzione dei costi operativi e un miglioramento del comfort per chi vive e lavora nell’edificio. In questo articolo esploreremo gli step fondamentali per rendere smart la tua struttura, partendo dalle infrastrutture di rete fino alla personalizzazione degli spazi. Grazie a queste soluzioni, il tuo edificio potrà evolversi con le necessità, assicurando flessibilità e performance elevate con il supporto di una connettività di ultima generazione.

Come predisporre un’infrastruttura di rete modulare per un edificio smart-ready

Per trasformare un edificio tradizionale in uno smart building, è essenziale partire da una base di connettività modulare e scalabile. Questa infrastruttura deve essere progettata per supportare una crescente varietà di dispositivi e tecnologie, garantendo un elevato livello di flessibilità e performance nel tempo.

- Cablaggio strutturato ad alte prestazioni: un cablaggio di qualità, che includa sia cavi in rame che in fibra ottica, consente una trasmissione dati veloce e affidabile. Questo tipo di infrastruttura supporta elevati volumi di traffico, indispensabili per la gestione di dispositivi IoT, sistemi di sicurezza e piattaforme di automazione.

- Soluzioni di connettività modulare: i sistemi modulari permettono di espandere e adattare l’infrastruttura di rete senza interventi complessi. Questa caratteristica è fondamentale per un edificio che intenda evolversi nel tempo, aggiungendo nuovi dispositivi e funzionalità in modo semplice e rapido.

- Power over Ethernet (PoE): l’utilizzo della tecnologia PoE consente di alimentare dispositivi come videocamere di sorveglianza, sensori, punti di accesso Wi-Fi e altro ancora, direttamente attraverso i cavi di rete. Questa soluzione non solo riduce i costi e la complessità del cablaggio, ma permette anche una distribuzione più flessibile dei dispositivi, migliorando la copertura e l’efficienza operativa.

Un’infrastruttura di rete ben progettata e modulare rende l’edificio “smart-ready”, cioè pronto per supportare le future evoluzioni tecnologiche senza la necessità di costose ristrutturazioni. Questa base di connettività diventa l’elemento centrale per garantire una gestione ottimale dei dati e una perfetta integrazione tra i diversi sistemi dell’edificio.

Gli step per garantire interoperabilità tra i sistemi dell’edificio

In uno smart building, è fondamentale che i vari sistemi – dall’illuminazione alla sicurezza, fino alla gestione degli accessi – siano interoperabili e comunichino senza barriere. Oltre a facilitare l’integrazione, una rete centralizzata offre un livello di sicurezza elevato. Integrare tutto su una piattaforma unica elimina i “silos” di dati, semplificando la gestione della sicurezza.

- Protocolli di comunicazione standard: l’adozione di protocolli aperti come BACnet e KNX assicura che i dispositivi di diversi fornitori possano operare in sinergia, creando un’infrastruttura capace di evolversi nel tempo senza limiti imposti da specifici vendor.

- Reti gestite centralmente: le reti centralizzate, come le reti SDN, permettono un controllo flessibile e sicuro di ogni segmento. Una rete unica per tutti i sistemi evita la frammentazione, migliora il coordinamento tra dispositivi e riduce il rischio di vulnerabilità.

- Sistemi di gestione basati su API: l’uso di API aperte consente ai diversi sistemi di “dialogare” tra loro, facilitando la gestione centralizzata e rendendo l’infrastruttura flessibile per future integrazioni.

- Cybersecurity integrata: una rete unificata semplifica l’implementazione di firewall, segmentazione della rete e autenticazione a più fattori, proteggendo l’intera infrastruttura da minacce esterne.

La combinazione di interoperabilità, centralizzazione e sicurezza su una piattaforma unica consente allo smart building di adattarsi alle nuove esigenze, mantenendo efficienza e sicurezza elevata nel tempo.

Come garantire una connettività avanzata per la gestione e l’analisi dei dati

In uno smart building, la quantità di dati generati dai dispositivi e dai sistemi è significativa. Per sfruttare al massimo questi dati, è necessario disporre di una rete ad alta velocità e di piattaforme di analisi integrate, che consentano di ottimizzare le operazioni e di prendere decisioni basate su dati oggettivi.

- Rete ad alta larghezza di banda: le soluzioni di connettività avanzata assicurano che i dati provenienti da vari sensori, attuatori e sistemi siano raccolti e trasmessi senza ritardi, supportando funzionalità critiche come l’analisi predittiva e il monitoraggio in tempo reale.

- Sistemi di data analytics e intelligenza artificiale: l’uso di piattaforme di analisi dei dati integrata con intelligenza artificiale permette di identificare modelli operativi e di ottimizzare i processi. Ad esempio, i dati raccolti dai sensori possono essere analizzati per prevedere le esigenze di riscaldamento o raffreddamento, migliorando l’efficienza energetica.

- Soluzioni per il monitoraggio e la manutenzione predittiva: una rete connessa consente di monitorare costantemente lo stato dei dispositivi, permettendo di identificare eventuali anomalie prima che si trasformino in problemi. Questo approccio riduce i costi di manutenzione e prolunga la vita utile delle apparecchiature.

La connettività avanzata e l’analisi dei dati sono elementi chiave per garantire una gestione efficiente dell’edificio, permettendo di rispondere rapidamente ai cambiamenti e di ottimizzare le risorse.

Per sfruttare al massimo questi dati, è necessario disporre di una rete ad alta velocità e di piattaforme di analisi integrate. Se vuoi approfondire le possibilità offerte dalle tecnologie per smart building, puoi consultare il report di Global Market Insights.

Come personalizzare gli spazi per migliorare l’esperienza degli occupanti

Un edificio intelligente può offrire un’esperienza su misura per gli occupanti, grazie alla raccolta di dati e alla capacità di adattare gli spazi in base alle preferenze degli utenti. Questo approccio incrementa il comfort, la produttività e il benessere generale.

- Gestione degli accessi personalizzata: sistemi di accesso avanzati possono adattarsi alle esigenze degli occupanti, garantendo loro accesso automatico a spazi preconfigurati o a modalità di illuminazione e climatizzazione personalizzate.

- App per la gestione degli spazi: piattaforme mobili consentono agli utenti di interagire con l’edificio, ad esempio per prenotare sale riunioni, regolare la temperatura degli ambienti, o segnalare interventi di manutenzione.

- Adattamento dei sistemi HVAC e di illuminazione: sensori intelligenti permettono di regolare automaticamente la climatizzazione e l’illuminazione, rendendo gli spazi più accoglienti e migliorando l’efficienza energetica.

Queste funzionalità non solo migliorano il comfort degli occupanti, ma contribuiscono anche a un utilizzo più sostenibile delle risorse dell’edificio.

Gli step per una gestione sostenibile del ciclo di vita e l’ottimizzazione dei costi operativi

Una gestione sostenibile degli edifici considera il ciclo di vita completo delle infrastrutture e degli impianti, dall’installazione fino alla manutenzione e al ricambio.

- Gestione centralizzata degli asset: le piattaforme di gestione degli asset permettono di monitorare lo stato e le prestazioni di ogni componente dell’edificio, facilitando la pianificazione degli interventi e delle sostituzioni.

- Ottimizzazione dei costi con l’automazione della manutenzione: un sistema di manutenzione automatizzato, che utilizza sensori per monitorare il funzionamento delle apparecchiature, permette di eseguire la manutenzione solo quando necessario, riducendo i costi e migliorando l’efficienza operativa.

- Approccio modulare e scalabile: la progettazione di un’infrastruttura modulare permette di aggiornare e ampliare l’edificio senza dover sostituire intere sezioni, garantendo una gestione più sostenibile e riducendo i rifiuti generati.

Implementare una strategia di gestione del ciclo di vita non solo riduce i costi a lungo termine, ma migliora anche la sostenibilità dell’edificio.

Realizzare uno smart building richiede investimenti in infrastrutture di rete strutturata e connettività avanzata, oltre alla capacità di raccogliere e analizzare i dati operativi. Grazie a questi elementi, l’edificio può evolversi con le necessità e garantire un ambiente personalizzato e sostenibile.

Smart Readiness Indicator: come valutare la sostenibilità di un edificio

La trasformazione degli edifici in smart building è un pilastro della sostenibilità moderna. Lo Smart Readiness Indicator (SRI), introdotto dalla Commissione Europea, permette di valutare quanto un edificio sia pronto a integrarsi con tecnologie intelligenti che migliorano l’efficienza, il comfort e la sicurezza. Implementare le tecnologie giuste non solo eleva il punteggio SRI, ma contribuisce anche a ridurre i costi operativi e l’impatto ambientale dell’edificio. Di seguito vediamo come tecnologie di connettività, automazione e sicurezza possano incrementare la sostenibilità di un edificio.

Introduzione allo Smart Readiness Indicator (SRI): struttura e parametri di valutazione

Lo Smart Readiness Indicator (SRI) è uno standard che misura quanto un edificio sia predisposto per supportare e sfruttare le tecnologie digitali. Le aree principali valutate dall’SRI sono:

- Efficienza energetica: la capacità di un edificio di gestire e ottimizzare i consumi;

- Comfort e sicurezza per gli occupanti: capacità di adattarsi in base alle condizioni ambientali e alle esigenze di chi utilizza l’edificio;

- Manutenzione e affidabilità: monitoraggio e diagnosi predittiva per garantire la continuità operativa e prevenire guasti.

L’SRI assegna un punteggio in base a quanto un edificio integra tecnologie smart per la gestione di illuminazione, riscaldamento, raffreddamento e altre risorse. Questi punteggi aiutano a stabilire strategie di miglioramento, individuando le aree in cui l’edificio può migliorare in sostenibilità e in efficienza operativa.

Secondo un’analisi recente, gli edifici generano il 76% delle emissioni di gas serra in città come Londra e buona parte di queste emissioni deriva dall’inefficienza energetica. Un elevato punteggio SRI può contribuire alla riduzione delle emissioni e all’ottimizzazione dell’uso dell’energia (Fonte).

Infrastruttura di rete avanzata: la connettività come fattore abilitante

Un’infrastruttura di rete di alta qualità è il fondamento di un edificio intelligente, in quanto permette la comunicazione tra tutti i sistemi e dispositivi smart. Le tecnologie di connettività di rete di nuova generazione (come il Wi-Fi 6 e l’IoT) sono essenziali per supportare il flusso costante di dati proveniente da sensori, attuatori e sistemi di gestione.

Le soluzioni di connettività evolute offrono:

- Alte velocità di trasmissione: per assicurare che tutti i dispositivi comunichino in tempo reale, supportando funzioni critiche come l’analisi predittiva dei consumi energetici;

- Interoperabilità dei sistemi: fondamentale per garantire che diversi dispositivi possano scambiare dati in modo fluido, senza interruzioni. Le reti LAN con configurazione SDN (Software Defined Network) permettono una gestione centralizzata e flessibile;

- Sicurezza della rete: firewall e segmentazione della rete proteggono i dispositivi IoT e il traffico di dati dell’edificio da minacce esterne, riducendo al minimo il rischio di attacchi informatici.

L’implementazione di reti cablate in fibra ottica e di tecnologie wireless avanzate garantisce una base solida per lo sviluppo dello smart building. Le reti mesh e la segmentazione dinamica sono particolarmente utili in edifici complessi, poiché offrono sia scalabilità che ridondanza.

Automazione e gestione delle risorse: sistemi per la massima efficienza

La gestione intelligente delle risorse è essenziale per ridurre i consumi e incrementare il punteggio SRI. Sistemi avanzati di automazione per l’illuminazione, la climatizzazione e la ventilazione permettono di adattare automaticamente l’edificio in base alle condizioni esterne e alle necessità degli occupanti. Le soluzioni di gestione energetica e automazione consentono:

- Controllo intelligente dei sistemi HVAC: che consente di regolare in modo automatico riscaldamento e raffreddamento in base a dati real-time, come la temperatura esterna, la presenza di persone nelle stanze e il livello di umidità;

- Illuminazione dinamica: grazie a sensori di movimento e di luminosità naturale, l’illuminazione può essere modulata in modo autonomo, risparmiando energia quando le stanze sono vuote;

- Ottimizzazione dei carichi energetici: sistemi di energy management permettono di programmare l’uso di apparecchiature ad alto consumo durante i momenti di bassa richiesta di rete, riducendo i picchi energetici e ottimizzando i costi.

Tecnologie come il Building Management System (BMS) aggregano e analizzano dati da sensori e dispositivi, ottimizzando i processi energetici in tempo reale. Questo tipo di piattaforma è progettata per massimizzare la resilienza operativa e aumentare la sostenibilità dell’edificio.

Sicurezza dei dati e monitoraggio centralizzato

L’integrazione di tecnologie intelligenti implica la gestione di una grande quantità di dati, inclusi dati sensibili relativi agli occupanti e alle operazioni dell’edificio. La sicurezza informatica è quindi cruciale per un edificio smart-ready.

- Sicurezza multi-livello: firewall avanzati, VPN e autenticazione multifattoriale proteggono la rete e i dati da accessi non autorizzati. La crittografia dei dati garantisce che le informazioni rimangano private e sicure;

- Piattaforme di monitoraggio centralizzato: permettono di controllare e gestire ogni dispositivo e sistema dell’edificio da un’unica interfaccia. Questo semplifica la manutenzione, permette una diagnostica più rapida e garantisce interventi tempestivi in caso di guasti o anomalie.

Questi sistemi, basati su un’infrastruttura IT scalabile, possono identificare potenziali vulnerabilità di sicurezza e ridurre i tempi di risposta in caso di problemi. In caso di interruzione di un dispositivo o di un attacco esterno, il monitoraggio centralizzato permette di isolare rapidamente l’area a rischio, minimizzando i danni e garantendo la continuità operativa.

Tecnologie avanzate IT e IoT per edifici proattivi e adattivi

Per rendere un edificio realmente sostenibile e proattivo, l’uso di tecnologie avanzate come l’intelligenza artificiale (AI) e il machine learning (ML) è indispensabile. I sistemi di gestione avanzati possono imparare dalle abitudini degli occupanti e dalle condizioni ambientali, migliorando progressivamente le proprie capacità di ottimizzazione energetica.